Crims and spooks unite and fight. Ransomware highlights the challenges and subtleties of cybersecurity

The Economist [2021], "Crims and spooks unite and fight. Ransomware highlights the challenges and subtleties of cybersecurity", The Economist, London, 19 de junio, https://www.economist.com/briefing/2021/06/19/ransomware-highlights-the-...

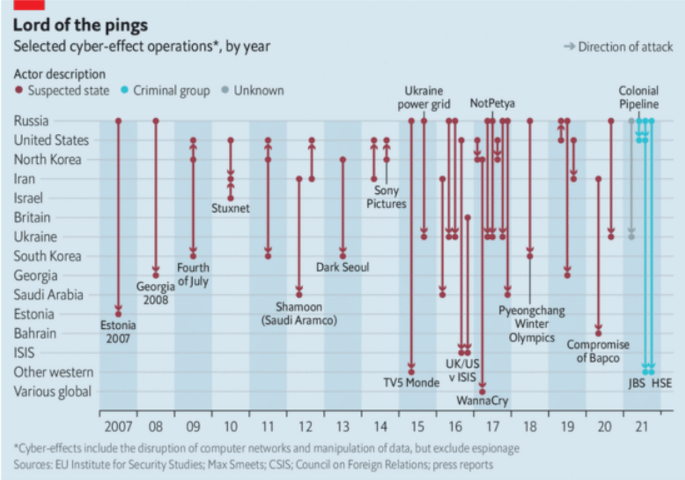

El sistema de salud de Irlanda sufrió un ataque de ransomware el 14 de mayo de 2021. Health Service Executive ha tenido deficiencias en su sistema desde el ataque. El ataque ocurrió una semana después del ataque al Oleoducto Pipeline el 7 de mayo de 2021. El oleoducto tuvo sus sistemas comprometidos y cerró el flujo de petróleo. Joe Biden tuvo que actuar de emergencia ante el ataque. Muchas empresas están siendo afectadas en 2021 por estos ataques. JBS, el mayor productor de carne del mundo y Apple fueron atacados en 2021. Los ataques a las funciones centrales del Estado y a su infraestructura se consideran como actos terroristas o de guerra. Los atacantes de HSE y Colonial Pipeline podrían ser rusos.

La actividad estatal hostil del ciberespacio no pretende ser violenta (en términos de fuerza militar), más bien es usada para recopilar información de interés nacional. Joshua Rovner, de la American University dice que las actividades en el ciberespacio no están relacionadas con el uso de la fuerza.

Rovner argumenta que estas actividades son para robar secretos de Estado o corporativos y tener una ventaja. Estas actividad ha evolucionado tanto porque es una forma diferente de espionaje. Algunas personas califican los ciberdelitos como un híbrido de espionaje y guerra. Estados Unidos descubrió una gran campaña de piratería que comprometió a SolarWinds, un fabricante de software y que penetró distintos departamentos de gobierno. Biden acusó a Rusia del ataque y anunció que habrían sanciones debido a la gran magnitud del ataque. Dick Durbin, senador demócrata anunció que el ataque significó una declaración de guerra de Rusia a Estados Unidos.

El problema es complicado porque involucra actores estatales y no estatales. El ataque de Colonial Pipeline muestra que los ataques de ransomware son ambiciosos por el rescate que se pide. El ataque de Sony Pictures de 2014 mostró que los Estados pueden intentar destruir las corporaciones privadas. Sony se burló de Kim Jong Un y eso provocó el ataque por parte de Corea del Norte.

Rusia lanzó en 2017 un ataque de ransomware, NotPetya, contra empresas ucranianas para dañar la economía. Zurich American Unsurance se negó a pagar las pérdidas a Mondelez International, empresa estadounidense que resultó muy afectada en Ucrania. Zurich American Unsurance señaló que no pagaría porque se trataba de un “ataque hostil o bélico”. El caso llegó a tribunales de Illinois.

Ladrones excepcionales

Al ataque de NotPetya indica que fue dirigido por el Estado, pero hay pocos indicios de que los demás ataques sean dirigidos por este actor. Los países donde se llevan a cabo los delitos se muestran indiferentes y por ello existe impunidad. Los delitos no son cometidos en Rusia ni en países postsoviéticos porque los ciberdelincuentes tienen prohibido cometer esos actos en sus países de origen. El aumento del uso de ransomware es producto de un aumento en las oportunidades para hacerlo. Los primeros hackeos de computadoras exigieron poco dinero. El aumento en los ataques se debe a que es muy fácil realizarlos. La tecnología fue mejorando a medida que los ataques se volvieron más lucrativos.

Los delincuentes pueden cometer ataques más ambiciosos y sofisticados a medida que tienen más dinero. Las criptomonedas han sido una forma de pago convencional. Los hackers prefieren criptomonedas nuevas como Monero o Zcash. Los policías estadounidenses pudieron recuperar casi la mitad del rescate de Colonial Pipeline porque las transacciones se hicieron por Bitcoin. La industria de la ciberseguridad está siendo muy ineficaz.

Pastillas de veneno

Ciaran Martin, quién dirigió la creación del Centro Nacional de Seguridad Cibernética de Gran Bretaña piensa que el mercado de la ciberseguridad está actuando de la misma manera que el mercado de automóviles de segunda mano, donde se está cediendo el mercado a quien vende servicios más baratos y de mala calidad. Los compradores no saben elegir la defensa que será más efectiva contra los ciberdelitos porque ninguna parece ser eficaz.

Martin considera que se requiere el desarrollo de estándares comunes para evaluar el funcionamiento del software de ciberseguridad. Las compañías de seguros están presionando por mejores estándares de seguridad debido al aumento de ataques. Kelly Bissell de Accenture dice que la forma más fácil de lidiar con una empresa es pagando, aunque eso haga que aumenten los ataques. Johanna Brousse, una fiscal francesa cree que no deben pagar los rescates del ransomware. En mayo de 2021, Axa dijo que no emitiría pólizas para pagar los rescates.

Una solución gubernamental podría ser la toma de medidas drásticas contra los pagos de rescate y el establecimiento de estándares de seguridad cibernética. Las capacidades cibernéticas ofensivas se usan comúnmente en campañas militares. En la guerra contra el Estado Islámico, Gran Bretaña y Estados Unidos usaron ciberataques contra el grupo. Otros ejemplos son el gusano Stuxnet israelí y el sabotaje de Rusia a la red eléctrica de Ucrania en 2015 y 2016. Gary Brown, profesor de la Universidad Nacional de Defensa de Estados Unidos cree que los Estados son más tolerantes con los efectos cinéticos causados por ciberdelincuentes.

Los ataques cibernéticos podrían desencadenar ataques bélicos. Las fuerzas israelíes han alcanzado ataques aéreos contra sitios en Gaza que son asociados con ataques cibernéticos de Hamas, una organización palestina militante. Las represalias en especie contra los ciberataques podrían convertirse en una norma, lo cual podría servir como disuasión. Estados Unidos podría haber realizado una advertencia sobre Corea del Norte cuando su internet sufrió un apagón poco después de que hackearan a Sony. Cyber Command ha adoptado una estrategia de “Defend Forward” que implica observar a los piratas informáticos enemigos antes de que ingresen a las redes estadounidenses. Erica Borghard cree que “no hay alta mar o aguas internacionales en el ciberespacio".

Bienvenido a la fiesta, amigo

Los Estados desarrollan con el tiempo ciberfuerzas más fuertes porque en las redes informáticas cada vez compiten más por la defensa. Jason Healey y Robert Jervis de la Universidad de Columbia creen que las defensas ayudarán a evitar campañas imprudentes. Rusia y China restringen el uso de operaciones cibernéticas. Las capacidades cibernéticas están disponibles para quienes pueden pagar el servicio.

Empresas privadas como el grupo NSO de Israel y el equipo de piratería de Italia venden herramientas de piratería para que los Estados usen rápidamente sus fuerzas cibernéticas. Los extorsionistas, los espías y los Estados que difunden desinformación compartirán el mismo ambiente como nunca. Martin argumenta que la cibernética de las operaciones militares y de seguridad nacional comparten el mismo dominio.

1. Los atacantes amenazaron con divulgar los datos robados de las personas del sector salud de Irlanda, incluidos los registros confidenciales, a menos que el HSE ganara 20 millones de dólares (16.5 millones de euros).

2. El 7 de mayo de 2021, Colonial Pipeline, una empresa cuyo activo homónimo entrega casi la mitad del combustible utilizado en la costa este de Estados Unidos, tuvo sus sistemas comprometidos por un ciberataque y tuvo que cerrar el flujo de petróleo.

3. Colonial Pipeline pagó un rescate de más de 4 millones de dólares; aun así, el combustible tardó varios días en empezar a fluir de nuevo.

4. Biden enumeró 16 tipos de infraestructura contra los cuales no quería ver más ciberataques el 16 de junio de 2021 en su reunión con Vladimir Putin.

5. Robert Hanssen, uno de los agentes más productivos de la KGB, suministró miles de páginas de material clasificado a sus manipuladores. Pero lo hizo durante un período de 20 años, de 1979 a 2001. Vasili Mitrokhin, un archivero de KGB desilusionado, robó la asombrosa cantidad de 25 000 páginas de material entre 1972 y 1984, escondiendo montones de documentos debajo del piso de su casa de campo, pero tomó otros ocho años para llevar esos secretos a MI6 de Gran Bretaña.

6. Los piratas informáticos chinos que penetraron en la Oficina de Gestión de Personal de Estados Unidos en 2014 obtuvieron acceso a los registros de 21.5 millones de personas rápidamente, un recorrido que, si se imprimiera, habría llenado una flota de camiones.

7. El ataque de 2017 de Rusia contra Ucrania se extendió mucho más allá de las fronteras de Ucrania; se le ha atribuido daños por valor de 10 000 millones de dólares en todo el mundo. Una de las empresas afectadas fue Mondelez International, un fabricante de bocadillos estadounidense, que hizo un reclamo de seguro de 100 millones de dólares como resultado.

8. Royal United Services Institute, un grupo de expertos, analizó 1 200 ataques de ransomware que, en su mayoría, tuvieron lugar en 2020. Dos de sus hallazgos aclaran los incentivos del extorsionista. El hecho de que 60% de las víctimas tuvieran su sede en Estados Unidos o tuvieran su sede allí puede explicarse por la ley de Sutton: ahí es donde está el dinero.

9. Chainalysis, una empresa estadounidense que examina las bases de datos de "blockchain" que alimentan dichas monedas, reconoce que los hackers se llevaron alrededor de 350 millones de dólares en pagos en criptomonedas en 2020, cuatro veces más que en 2019.

10. Microsoft estima que el gasto anual en software antivirus, firewalls y similares fue de alrededor de 124 mil millones en 2020, 64% más en cinco años.

11. En 2020, Munich Re, una compañía de reaseguros, estimó que el mercado de seguros cibernéticos valía 7 mil millones de dólares y podría valer 20 mil millones para 2025.

12. Francia, que según Emsisoft, una empresa de ciberseguridad, sufrió pérdidas de ransomware de más de 5 500 millones en 2020, solo superada por Estados Unidos, está tomando medidas más radicales.

13. Un ranking de "ciberpoder" ofensivo creado por el Centro Belfer de la Universidad de Harvard en 2020 colocó a Israel y España en el tercer y cuarto lugar, con Irán, los Países Bajos y Estonia entre los diez primeros.

Los ataques de ransomware están demostrando que la competencia por la hegemonía mundial sigue en pie. Se sospecha que la mayoría de los ataques provienen de Rusia y por ello se cree que el objetivo principal es mostrar que pueden debilitar a Estados Unidos en cualquier momento perpetrando un ataque a su infraestructura o a las empresas más importantes que tiene, las cuales alimentan la economía nacional.

Esta nueva forma de guerra que están implementando actores estatales y no estatales está siendo muy efectiva porque daña directamente a las personas y sus finanzas. Los ataques de ransomware suelen ser en contra de las empresas debido a que es sencillo penetrar su sistema de seguridad y exigir dinero a cambio de la liberación del sistema, el panorama ha cambiado, los Estados ya no son los únicos objetivos en los ataques y en las guerras, por ello la gobernanza mundial también ha ido cambiando.

En la reciente cumbre del G7 se discutió sobre la necesidad de crear un convenio que regulara estos problemas, lo cual fue un reflejo del deseo que existe por cambiar las normas y reglas del mundo porque las actuales ya no tienen vigencia, los problemas han evolucionado. Lo que sorprende tanto es que ya no se necesita de conflictos armados para atacar, ahora son ciberataques donde se ven involucradas y perjudicadas sociedades enteras por el robo de sus datos, Estados por el ataque a sus infraestructuras y empresas por las pérdidas económicas.